95% компаний играют в русскую рулетку с данными: бомба замедленного действия в вашем бизнесе

Почти во всех организациях бывшие сотрудники сохраняют доступ к вашим системам. Это один из многих факторов, который делают бизнес беззащитным перед киберпреступниками и финансовыми потерями.

На связи генеральный директор компании ALP ITSM Дмитрий Бессольцев. Сегодня поговорим, как обезопасить свой бизнес от кибератак.

Исследование Makves

Компания Makves опубликовала отчет о рисках для корпоративных данных. Сотрудники провели аудит инфраструктуры 100 компаний в разных отраслях, чтобы выявить основные закономерности, которые приводят к угрозам безопасности. Исследование показало, что у фактически каждой организации есть угроза утечки данных и сопутствующие ей риски финансовых потерь. Таким организациям грозят штрафы за несоблюдение требований законодательства.

Исследователи обработали 500 000 учетных записей корпоративных пользователей и свыше 125 Tбайт данных. Выявили основные уязвимости: слабые пароли, хранение устаревших данных и личных данных сотрудников, проблемы с управлением доступом.

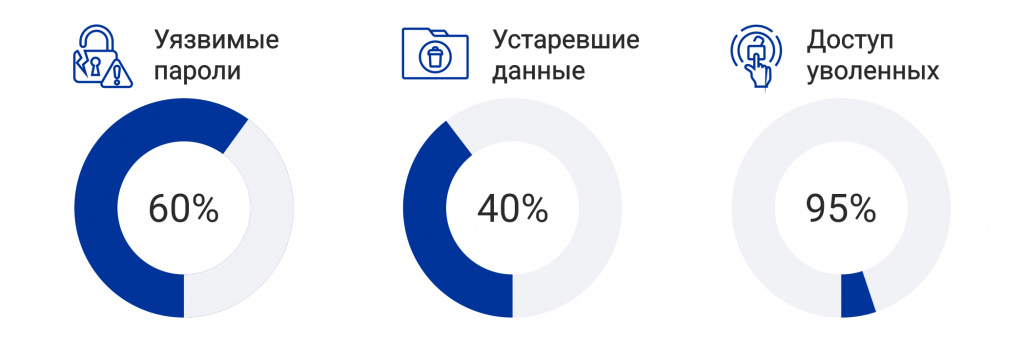

Выяснилось, что больше половины компаний — 60% — используют уязвимые пароли, а это, в свою очередь, увеличивает вероятность несанкционированного доступа. В хранилищах 40% файлов являются цифровым мусором: они остаются невостребованными более 5 лет. Они занимают ресурсы и усложняют управление информацией. Но главное, что в 95% организаций были обнаружены бывшие сотрудники, у которых остался активный доступ к корпоративным ресурсам.

Уязвимые пароли, устаревшие пароли, доступ уволенных — самые распространенные риски для компаний.

И самый вопиющий факт:

в 100% российских компаний в общем доступе выявляются файлы с конфиденциальной информацией, включая персональные данные.

Эти цифры — не просто статистика, а реальная угроза для бизнеса.

Риски для вашего бизнеса

Прямые права доступа значительно упрощают злоумышленникам несанкционированный доступ к данным компаний, а также увеличивают поверхность потенциальной кибератаки. Рассмотрим, к каким последствиям это может привести.

- Финансовые потери. Нарушение требований регуляторов и стандартов в части хранения конфиденциальной информации и организации логического доступа к информационным ресурсам: 152-ФЗ, GDPR, PCI DSS и другие. Это может повлечь за собой крупные штрафы и привести к приостановке деятельности компании.

- Репутационные риски. Утечка конфиденциальных данных подрывает доверие клиентов, партнеров и инвесторов. Это, в свою очередь, плохо отражается на имидже организации, снижает лояльность контрагентов и приводит к финансовым рискам.

- Потеря доступа к документам. Большое количество дубликатов различных файлов увеличивает вероятность утечки. Легко скопировать, переименовать конфиденциальные документы и разместить их в разных папках на корпоративных файловых хранилищах. А это усложнит их защиту.

Как ALP ITSM помогает избежать катастрофы

Как узнать, что компания уже балансирует на обрыве и данные не потерялись и не утекли к злоумышленникам только по счастливой случайности? Естественно, проведя детальный внешний аудит с фокусом на информационной безопасности. Методы и объемы ИТ-аудита определяются задачей клиента. Кому-то нужен общий срез: например, новый ИТ-директор хочет разобраться с имеющимся хозяйством. А кто-то хочет копнуть определенную область, например в информационной безопасности (ИБ). Мы в ALP ITSM профессионально закрываем вопросы цифровой гигиены и защищаем инфраструктуру от большинства реальных угроз.

Что делаем в рамках аудита:

- Строим модель угроз. Уровень абстракции определяется целями аудита.

- Контролируем доступы сотрудников. Выявляем забытые или неактуальные учётные записи, особенно тех, кто уже уволился, но сохраняет доступ к ресурсам компании.

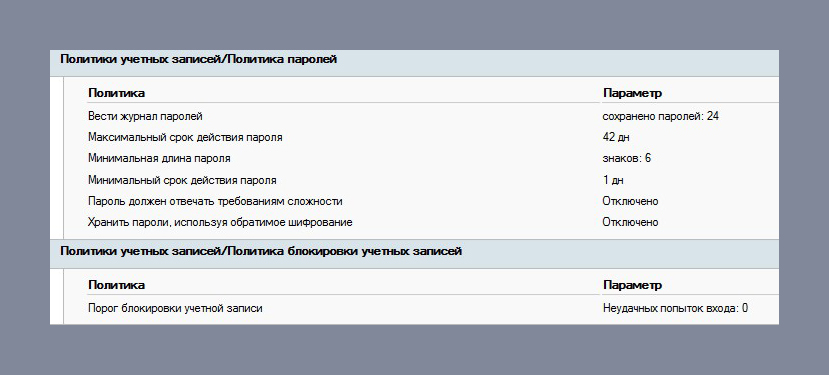

- Анализируем защищённость паролей. Чтобы защититься от наиболее распространенных методов взлома, проверяем, настроены ли технические политики сложности и регулярной смены паролей сотрудников.

Пример: хорошая историчность хранения паролей, но крайне слабая политика.

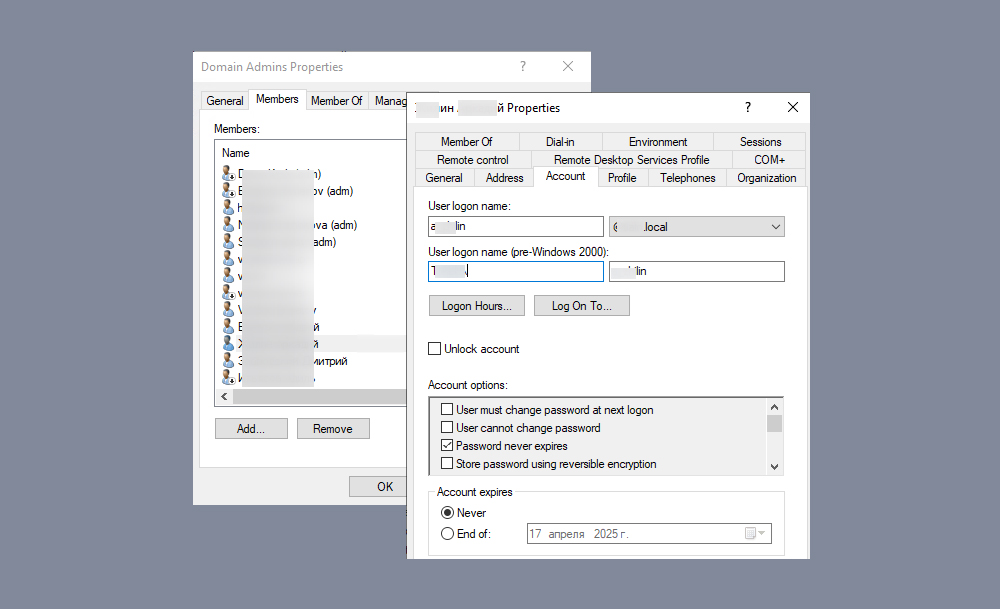

Еще пример — в списке администраторов домена есть учетные записи сотрудников, не относящихся к ИТ-подразделению, к тому же регулярная смена паролей для них отключена.

- Исследуем защиту офисной сети. Анализируем конфигурацию роутеров, точек доступа Wi-Fi и сетевого оборудования. Выявляем слабые места и ошибки в настройках, которые могут привести к проникновению злоумышленников.

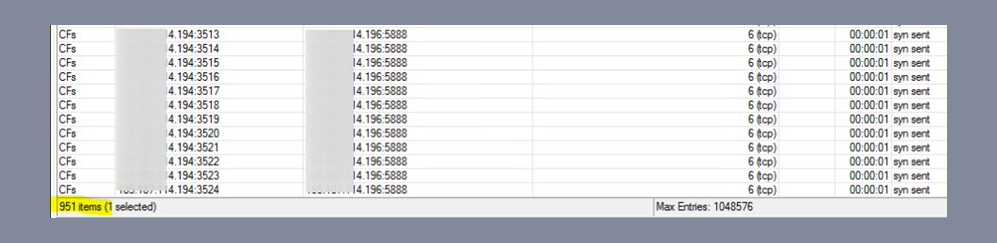

Пример атаки на маршрутизатор клиента из-за некорректно настроенного firewall и отсутствия правил обработки вредоносного трафика. Как следствие, интернет в офисе клиента работал настолько плохо, что сотрудники не могли выполнять свои обязанности — проводить платежи, совершать звонки.

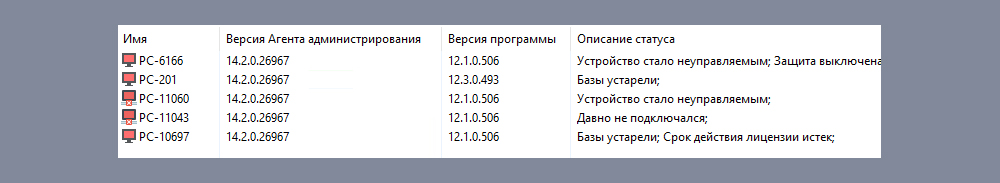

- Оцениваем антивирусную защиту. Проверяем корректность установки и актуальность антивирусного программного обеспечения на всех устройствах и серверах компании.

ПК защищены, подключены к централизованной системе управления антивирусными продуктами, но версии крайне устарели, есть серьезные проблемы с фактической защитой станций.

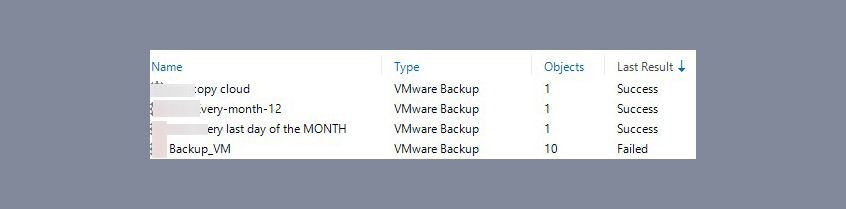

- Анализируем систему резервного копирования данных. Смотрим регулярность и корректность резервного копирования. Особое внимание уделяем тому, чтобы резервные копии хранились отдельно от продуктивной среды, а доступ к ним был усложнён для злоумышленников и вирусов-шифровальщиков. Поддерживаем сервис в актуальном состоянии.

Пример: клиент использует централизованную систему резервного копирования, но довольно старой версии.

Резервное копирование настроено, но часть данных (целых 10 виртуальных машин) по факту не резервируется по какой-то причине.

Также мы в ALP ITSM при необходимости можем расширить аудит и предложить более глубокий анализ информационной безопасности.

- Управляемый фишинг. Создаем почтовые рассылки или фейковые сайты с целью проверить, насколько сотрудники подвержены фишинговым атакам и готовы ли они раскрыть свои учетные данные.

- Внешний пентест. Осуществляем разведку и управляемые атаки на внешний периметр компании. А именно: серверы, сайты, корпоративную почту, сервисы удаленного доступа, учетные системы (например, 1С), CRM, корпоративные порталы и сетевое оборудование чтобы выявить возможные точки проникновения.

- Внутренний пентест. Имитируем действия злоумышленника внутри IT-инфраструктуры для оценки возможностей порчи или кражи данных. Так мы проверяем эффективность существующих мер защиты.

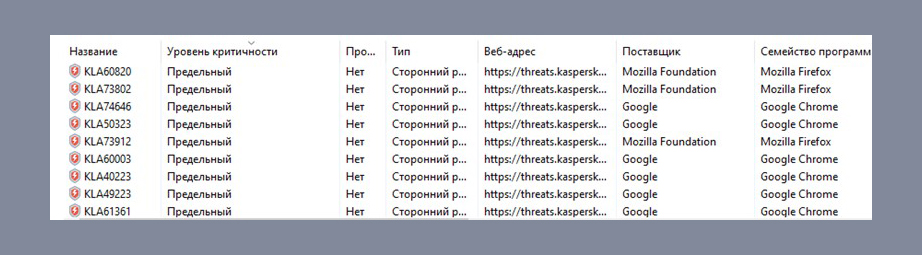

Пример: централизованная защита от вирусов существует, но встроенный механизм работы с уязвимостями не используется. Уязвимости в браузерах — одна из распространенных дыр в безопасности внутреннего контура любой компании.

По итогам тестирования предоставляем подробный отчет с обнаруженными уязвимостями и рекомендациями по их устранению. Далее наши специалисты помогают внедрить необходимые меры для повышения уровня защиты вашей ИТ-инфраструктуры и данных.

Какие бывают последствия

Мы делали ИТ-аудит в крупной фармкомпании, которая входит в немецкий концерн. Шесть учетных записей бывших айтишников не были заблокированы, несмотря на то, что некоторые сотрудники уволились три года назад. Выявили больше 20 активных учетных записей других бывших работников — практики блокировки учеток не было в принципе. Остается только гадать, сколько потенциальной коммерческой информации могло бы быть слито в сеть. Можно сказать, компания легко отделалась — реальной катастрофы не произошло.

А вот крупнейшей сети медлабораторий в России повезло меньше. Нас позвали помочь — вирус-шифратор испортил всю информацию и часть резервных копий. Проник через одну из лабораторий — кто-то принес на флешке из дома. А дальше из-за низкого уровня цифровой гигиены, вирус распространился по всей сети, включая центральную инфраструктуру.

Нашей команде было непросто. За первые трое суток удалось запустить критичные сервисы — ЛИС (основная информационная система лабораторий), доступ в интернет и почту. Еще неделя понадобилась на полное, насколько это было возможно в той ситуации, восстановление. Например, бухучет за неделю бухгалтерам пришлось восстанавливать вручную, они просто заново вбивали платежки, так как актуальную резервную копию спасти не удалось.

Как понять, что у вас есть проблемы

Предлагаю ответить на пять вопросов для ИТ-директора, которые помогут понять состояние вашей организации.

- Сколько бывших сотрудников прямо сейчас могут зайти в ваши системы? Если не знаете или не можете проверить за минуту — у вас проблема.

- Когда вы последний раз проводили инвентаризацию учетных записей и доступов сотрудников? Если прошло больше полугода — безопасность уже под угрозой.

- Узнаете ли вы сразу, если в ваших системах начнётся подозрительная активность? Нет автоматического мониторинга — значит, атаки легко пропустить.

- Есть ли в компании технические решения, которые заставляют сотрудников использовать сложные пароли и регулярно их менять? Бумажные правила не работают, если система не заставляет их выполнять.

- Что конкретно будете делать, если завтра у вас произойдет инцидент ИБ? Есть ли план действий? Без готового сценария реагирования убытки будут в разы больше.

Выводы

Из масштабного исследования видно: нельзя пускать на самотек управление цифровой безопасностью компании, если не хотите в будущем терпеть убытки и терять конфиденциальные данные. Сейчас цифровая гигиена — это один из приоритетов любого бизнеса, чтобы он правильно развивался и приносил доход.

Предлагаю пройти самодиагностику. Специалисты ALP ITSM разработали экспресс-тест:

Скачивайте, отвечайте на вопросы и вы узнаете, защищены ли данные вашей компании.