Увольнение сисадмина: как забрать ключи от ИТ-инфраструктуры и не остановить бизнес

Автор: Алексей Горюнов, руководитель проектного офиса ALP ITSM

Зона риска: почему «незаменимый» админ — это угроза

В ИТ-менеджменте есть термин «Bus factor». Она показывает, сколько сотрудников должны внезапно исчезнуть (условно — «попасть под автобус»), чтобы проект встал. В малом и среднем бизнесе достаточно исчезновения одного админа, чтобы работа ИТ-инфраструктуры остановилась.

Вся архитектура сети, пароли и логика работы сервисов существуют только в голове одного человека. Владелец бизнеса часто живет в иллюзии контроля. Он видит серверную стойку в офисе, оплачивает счета за интернет и лицензии, поэтому уверен, что управляет ситуацией. Но «железо» без паролей администратора — это просто дорогой металлолом. Реальная власть у того, кто имеет доступ к учетной записи администратора (root/admin).

При конфликтном увольнении этот дисбаланс сил становится критическим. Риски можно разделить на три категории:

| Тип угрозы | Сценарий действий сотрудника | Последствия для бизнеса |

|---|---|---|

| Месть (Активный вред) | Удаление баз данных, уничтожение резервных копий, форматирование дисков. | Полная потеря цифровых активов, остановка работы на дни или недели, прямые финансовые убытки. |

| Шантаж (Блокировка) | Смена паролей на ключевых узлах, отключение доступа к CRM или почте с требованием выплат. | Компания становится заложником: работать невозможно, пока требования не будут выполнены. |

| Саботаж (Бездействие) | Уход «по-английски» без передачи документации. Звонки игнорирует, пароли не подходят. | Инфраструктура становится «черным ящиком». Любой сбой превращается в катастрофу. |

Даже если расставание проходит мирно, отсутствие документации создает эффект «мины замедленного действия». Новый специалист может потратить недели просто на то, чтобы разобраться в чужой ИТ-инфраструктуре, и все это время бизнес остается уязвимым.

Реальный кейс: как производство встало из-за одного пароля

Вот пример из нашей практики. Крупный российский производитель электроники. География бизнеса обширная: «мозговой центр» с бухгалтерией и ERP-системой находится в Москве, а завод, где собирают оборудование — в регионе, за полторы тысячи километров. Жизнь производства полностью зависит от связи с московскими серверами.

Ситуация: Компания рассталась с единственным системным администратором на фоне конфликта. Сотрудник ушел, формально передав список паролей. Руководство, понимая риски, экстренно привлекло внешнюю команду инженеров для аудита и подхвата управления.

Однако уже в первые часы после входа в проект стало понятно, что передача дел была фикцией. Ситуация развивалась по сценарию «идеального шторма»:

- Блокировка доступа. 80% переданных логинов и паролей оказались неактуальными. Администратор либо сменил их перед уходом, либо годами не обновлял документацию.

- Разрыв связности. Внезапно перестал работать VPN-туннель между Москвой и региональным заводом. Это привело к критическому сбою: производство потеряло доступ к центральной базе 1С. Завод не видел планы заказов, склад не мог проводить отгрузки готовой продукции.

- Угроза внешнего вмешательства. Анализ показал, что старая схема сети была настроена так, что у бывшего сотрудника сохранялись технические возможности для удаленного подключения.

Бизнес оказался в заложниках: старый администратор на связь не выходил, а завод простаивал и нес убытки каждый час.

Хронология экстренного перехвата (24 часа)

Когда пароли не подходят, а удаленка ненадежна, работает только физический перехват управления. Операция заняла ровно сутки и потребовала слаженной работы команды инженеров. Пока одна группа инженеров работала в московском офисе, вторая уже находилась на заводе за 1500 км.

Протокол реагирования:

- Физический контроль

Попытки подобрать пароли удаленно — это трата драгоценного времени. Пока одна команда в Москве физически отключала серверную от внешней сети, вторая уже работала на заводе, вручную перенастраивая маршрутизаторы. Физическое присутствие рядом с сервером или маршрутизатором — это главный козырь собственника, который перекрывает любые виртуальные права администратора. - Изоляция периметра

Перед тем как поднимать сеть заново, инженеры отсекли все старые внешние подключения. Это исключило риск того, что уволенный сотрудник сможет удаленно помешать процессу восстановления или стереть данные в момент настройки. - Hard Reset (Аппаратный сброс)

Поскольку административные пароли к сетевому оборудованию не подходили, было принято решение сбрасывать настройки до заводских (Hard Reset). Это как высверлить замок в собственной квартире: жестко, но гарантированно открывает дверь. - Восстановление связности

На «чистом» оборудовании был заново настроен защищенный туннель между офисами. Доступ завода к 1С и ERP-системе был восстановлен.

От хаоса к системе

Спустя 24 часа контроль над ИТ-инфраструктурой был полностью восстановлен.

- Этап 1: Реанимация. В первую очередь были запущены критически важные сервисы: восстановлена связь с заводом, возвращен доступ к 1С и разблокированы отгрузки. Предприятие возобновило работу.

- Этап 2: Системная настройка. После устранения аварии процесс перешел в штатный режим приемки объекта. Был проведен полный технический аудит, инвентаризация оборудования и составлена актуальная карта сети.

В итоге компания не просто «потушила пожар», а получила прозрачную и управляемую инфраструктуру вместо опасного "черного ящика«.

Инструкция для бизнеса: как уволить ИТ-специалиста безопасно

Кейс производственной компании показывает: проблема не в том, что сотрудник уходит, а в том, что процесс передачи дел не был выстроен заранее.Чтобы избежать силового сценария, внедрите протокол безопасного увольнения..

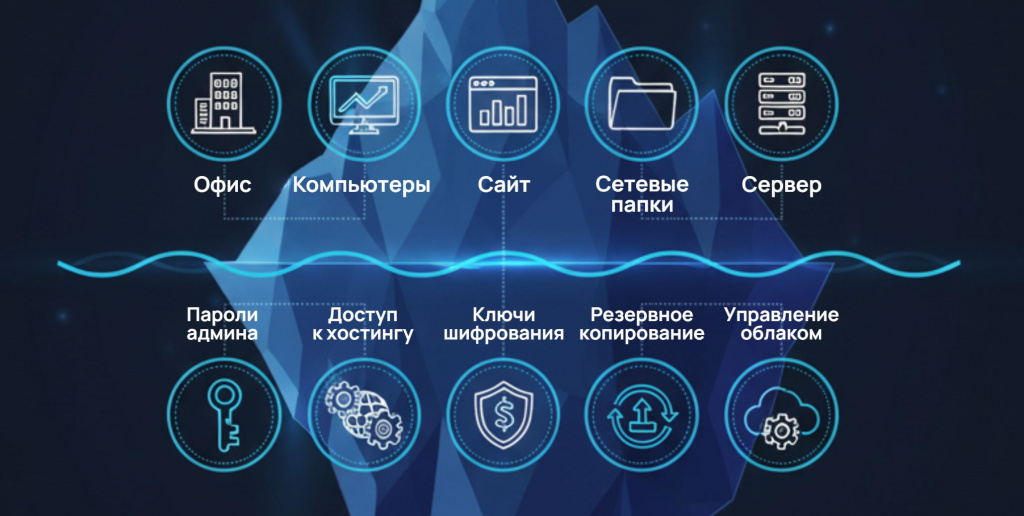

Чек-лист безопасной передачи дел:

- Аудит до разговора.

Еще до того, как вы сообщите сотруднику о расставании, убедитесь, что у вас есть актуальные административные доступы высшего уровня (root/admin). В первую очередь проверьте доступ к панели регистратора домена и облачным сервисам. Если домен оформлен на физлицо-админа, юридически сайт вам не принадлежит. - Правило «Золотой копии».

Накануне дня «Х» сделайте полный изолированный бэкап (резервную копию) всех критичных баз данных и конфигураций. Сохраните его на внешний носитель, к которому у увольняемого нет физического доступа. Это ваша страховка от удаления данных «на эмоциях». - Синхронность действий.

Блокировка корпоративных учетных записей сотрудника должна происходить ровно в тот момент, когда он заходит в кабинет к руководителю или HR для уведомления об увольнении. Идеальное время для разговора — утро вторника или среды. Не пятница (не оставляйте человека с обидой на выходные) и не понедельник (нужна неделя на проверку дел). - Тотальная смена паролей.

Блокировки учетной записи пользователя недостаточно. Необходимо сменить пароли администратора на всем оборудовании: серверах, роутерах, на всех сервисах, к которым можно получить доступ удаленно. Часто про них забывают, оставляя «черный ход» в систему. - Передача документации.

Введите правило: карта сети, список лицензий и инструкция по настройке сервисов должны храниться в базе знаний компании (Knowledge Base), а не в голове сотрудника.

ИТ — это актив для роста, а не «черный ящик»

В ходе восстановления инфраструктуры вскрылась неочевидная проблема. Компания закупила мощное серверное оборудование, но оно использовалось лишь на 10% от своего потенциала. Предыдущий администратор настроил сеть исходя из собственных навыков, а не потребностей бизнеса.

Компьютеры работали разрозненно, без единого управления, а 1С «тормозила» в файловом режиме, хотя аппаратные ресурсы позволяли развернуть быстрый кластер. Компания годами теряла деньги на медленных процессах, имея в серверной мощности, способные обслуживать холдинг в три раза крупнее.

Кризис с увольнением стал точкой роста. Бизнес перешел от зависимости от одного человека к профессиональному партнерству. Передача ИТ-инфраструктуры на системное обслуживание позволила:

- Обеспечить гарантии бесперебойной работы (SLA).

- Наладить регулярное обновление документации и паролей.

- Настроить системы для масштабирования бизнеса, а не для удобства конкретного специалиста.

Регулярный аудит и актуализация регламентов — это не проявление недоверия. Это базовая гигиена бизнеса, полезная и собственнику, и техническим специалистам. Только так можно быть уверенным: бизнес принадлежит владельцу не только по документам, но и фактически.